Von den Zielen des Spiels über das Schürfen von Währungen, die Nutzung des Terminals bis hin zum Hacken deines Gegners behandelt dieser Artikel die Grundlagen der Strategiephase in HEATED.

Leitfaden zu den Grundlagen der Strategie

Währungen und Miner

In der Strategiephase erhalten Sie zwei Krypto-Miner, die zwei verschiedene Arten von Währungen abbauen, Eisen (ITC) und Gold (GTC).

Eisen wird verwendet, um Artikel aus dem Shop zu kaufen, darunter weitere Bergleute, Generatoren und Software.

Sie können davon so viel wie nötig ausgeben, da Eisen außerhalb der Strategiephase nutzlos ist. Zu Beginn erhältst du je nach der größten Teamgröße ein paar Eisenschürfer zum Starten (Wenn das größte Team im Spiel aus drei Spielern besteht, erhält jedes Team zu Beginn drei Eisenschürfer).

Gold ist in der Strategiephase nicht so nützlich, aber entscheidend, um die Phase zu gewinnen. Gold wird verwendet, um Waffen, Munition, Rüstungen und andere Ausrüstung zu kaufen, die in der fortschreitenden Aktionsphase verwendet werden, also sammeln Sie so viel wie Sie können. Außerdem erhält das Team mit dem meisten Gold am Ende der Strategiephase einen Punkt, also behalte deinen Gegner im Auge und tue alles, um mehr Gold als er zu bekommen.

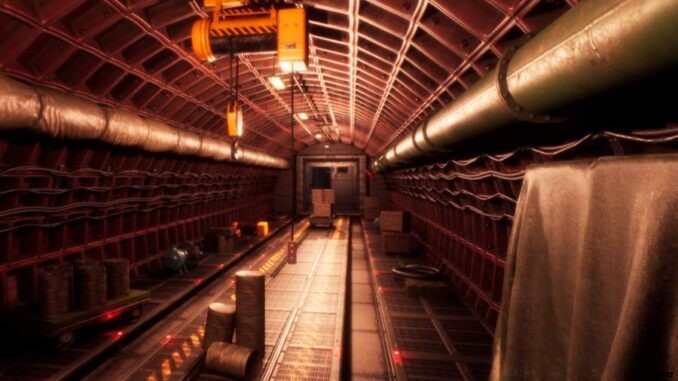

So sehen die Miner aus. Der linke baut Gold ab, der rechte Eisen.

Weitere Miner können über den Shop erworben werden. Denken Sie daran, dass jeder Miner drei Energiemodule benötigt, um richtig zu funktionieren, daher wird dringend empfohlen, zusätzlich zu einem Miner einen Generator zu kaufen. (Generatoren werden automatisch einem nicht zugewiesenen Miner zugewiesen und umgekehrt). Wenn Ihnen die Plätze für Generatoren ausgehen, kann die Energie unter ihnen aufgeteilt werden, oder die Energie kann einem anderen Bergmann entzogen werden (dazu später mehr).

Generatoren und Energie

Generatoren werden verwendet, um Krypto-Miner mit Strom zu versorgen. Sie werden im Laden gekauft und erscheinen im Raum gegenüber dem Bergbauraum. Jeder Generator hat drei Energieslots, die er bereitstellen kann, die auf verschiedene Miner aufgeteilt werden können.

Der Generator

Um Generatoren zu steuern, müssen Sie das Terminal verwenden. Es gibt zwei Befehle, die Sie verwenden können. Diese sind Zuweisung und Zuweisung aufheben

Allocate gibt Minern eine festgelegte Menge an Energie, die verwendet wird, um die Mining-Geschwindigkeit zu erhöhen. Jedem Miner können maximal drei Energieslots zugewiesen werden. Suchen Sie zuerst den Namen des Generators, von dem Sie Energie zuweisen möchten, und stellen Sie sicher, dass genügend Energie verfügbar ist. Schauen Sie auf den Bildschirm und Sie finden den Namen des Generators unten. Suchen Sie dann einen Miner, dem Sie diese Energie zuweisen können, und suchen Sie erneut nach dem Namen am unteren Rand des Monitors. Geben Sie dann die Anzahl der zu gewährenden Slots im Bereich von 0 bis 3 an. (In den meisten Fällen werden Sie drei verwenden.) Führen Sie dann zum Terminal aus und geben Sie den unten gezeigten Befehl ein:

Ordnen Sie

Wenn Sie beispielsweise drei Energieslots von Red_Generator_0 bis Red_GoldCoin_3 zuweisen, lautet der Befehl:allocate Red_Generator_0 Red_GoldCoin_3 3.

Unallocate entfernt einfach alle Energiezuweisungen, die der Generator hat. Dies kann verwendet werden, um anderen Minern oder beim Hacken mehr Energie zur Verfügung zu stellen. Der Befehl ist einfach.

Heben Sie die Zuweisung von

Wenn Sie beispielsweise die gesamte Energie von Red_SolarPanel_2 freigeben, lautet der Befehl:Unallocate Red_SolarPanel_2

Das Terminal

Terminals steuern die gesamte Technologie in Ihrer Basis und können verwendet/gehackt werden, um Zugriff auf die Infrastruktur Ihres Gegners zu erhalten. Dieser befindet sich zwischen dem Generator und dem Bergbauraum.

Das Terminal bietet ein Autofill-Menü, wenn Sie einen Controller verwenden oder die Befehle nicht kennen, aber Sie können es selbst eingeben, wenn Sie möchten. Nach der Interaktion mit dem Terminal können Sie mit der Eingabe von Befehlen beginnen.

Dies sind die grundlegenden Befehle:

- Hilfe – Zeigt den Hilfetext an. Dies gibt Ihnen einen Überblick über jeden Befehl.

- Beenden – Beendet das Terminal

- Liste – Listet alle Technologien einer bestimmten Kategorie auf. Geben Sie „list“ ein und drücken Sie die Eingabetaste, um zu sehen, wonach Sie suchen können, und geben Sie es dann in den Befehl ein, indem Sie dieser Syntax folgen:list . Sie können auch list all verwenden, um alle verfügbaren Artikel anzuzeigen.

- Zuweisen/Zuweisung aufheben – Oben beschrieben

- Echo – Zeigt Text auf dem Terminal an. Folgen Sie ihm mit einer Zeichenfolge (Beispiel:echo hello world gibt Hello World aus.) Dies kann verwendet werden, um gehackte Gegner zu verspotten.

- Verbinden – Stellt eine Verbindung zu einem anderen Terminal her. Auf diese Weise können Sie dann Befehle auf der Infrastruktur des anderen Teams ausführen. (Dies wird ausführlicher im Hacking-Abschnitt beschrieben.)

- Verbindung trennen – Trennt Sie von einem anderen Terminal.

- Löschen – Löscht den Bildschirm

- Ausführen – Führt Malware aus. Sie können dies nicht auf sich selbst ausführen und müssen mit einem anderen Terminal verbunden sein.

Hacking

Vergehen

Zum Hacken braucht man Software. Die gesamte Software kann im Shop auf der Registerkarte „Software“ erworben werden. Anschließend können Sie die verschiedenen Registerkarten überprüfen, die Ihnen bei der Navigation in Programmen für Angriff, Verteidigung, Malware oder „Essentials“ helfen.

Ein kurzer Hinweis zur Software:Die gesamte Software wird im Shop gekauft und ist in drei Stufen erhältlich. Mit jedem Level kann das Programm schneller laufen (oder Ihnen in einigen Fällen etwas mehr Zeit gewähren). Eine Beschreibung dessen, was das Programm auf höheren Ebenen tut, wird bereitgestellt.

Der Shop, kauft Software, indem er mit dieser Person interagiert.

Hacking wird in drei Schritten durchgeführt:

- Hol den Schlüssel des Gegners

- Entschlüsseln Sie den Schlüssel

- Verbinden Sie sich mit ihnen und fangen Sie an zu hacken

- Hol den Schlüssel

Um den Schlüssel zu holen, müssen Sie die Software KeyFetch im Shop auf der Registerkarte „Angriff“ kaufen, was Sie ungefähr 15 Eisen kostet (multipliziert mit dem Level, das Sie kaufen). Nachdem jemand in Ihrem Team KeyFetch gekauft hat, führen Sie es am Terminal aus, indem Sie „keyfetch“

eingeben- Entschlüsseln Sie den Schlüssel

Nach einiger Zeit erhalten Sie auf Ihrem Terminal eine Meldung, dass der verschlüsselte Schlüssel erfasst wurde. Um den Schlüssel zu entschlüsseln, kaufen Sie das KeyCrypt-Programm im Shop auf der Registerkarte „Angriff“. Führen Sie es nach dem Kauf am Terminal aus, indem Sie „keycrypt“

eingeben- Verbinden

Sie erhalten erneut eine Benachrichtigung, sobald der Schlüssel entschlüsselt ist. (Keine Sorge, Sie müssen sich das angezeigte Passwort nicht merken.) An diesem Punkt ist das Terminal Ihres Gegners aufgebrochen und bereit, Befehle auf seiner Infrastruktur auszuführen. Um eine Verbindung herzustellen, geben Sie einfach „connect“

einNachdem Sie mit Ihrem Gegner verbunden sind, werden Sie feststellen, dass sich der Name unten links ändert. Von hier aus wird jeder von Ihnen eingegebene Befehl auf der Infrastruktur Ihres Gegners ausgeführt. Jetzt ist ein guter Zeitpunkt, um mit der Ausführung von Malware zu beginnen, die Zuweisung ihrer Generatoren aufzuheben oder sogar ihre Generatoren Ihren eigenen Minern zuzuweisen. Sie können die Verbindung jederzeit trennen, indem Sie „disconnect“

eingebenMalware ist eine großartige Möglichkeit, Ihren Gegner einzusperren und zurückzudrängen. Malware kann im Shop gekauft und nur einmal verwendet werden. Malware hat, wie jede Software, Stufen, die es dem Antivirenprogramm erschweren, den Virus zu erkennen und zu beseitigen, aber jede Stufe ist mit zusätzlichen Kosten verbunden. Um Malware zu verwenden, verbinden Sie sich mit dem Computer Ihres Gegners und geben Sie dann „execute“

einWenn Sie keine Malware haben oder die Pläne Ihres Gegners weiter verkomplizieren möchten, empfehle ich, die Zuweisung aller seiner Generatoren aufzuheben. Sie können dies mit dem Befehl „unallocate“ von zuvor tun. Eine großartige Angriffsmethode besteht darin, URMINENOW auszuführen und dann die Zuweisung von allem aufzuheben. Dies hindert Ihre Gegner daran, ihre Generatoren neu zuzuweisen, und hält sie mit 0 Energie fest, bis ihr Antivirus den Virus entfernt.

Malware

URMINENOW

- Sperrt das Terminal Ihres Gegners und hindert ihn daran, Befehle einzugeben

Schutz vor Hacks

Die Verteidigung erfolgt passiv mit Software. Die gesamte Software ist passiv und erfordert keine Benutzerinteraktion, um zu funktionieren, nachdem Sie das Programm gekauft haben.

Kaufen Sie das Encryptor-Programm, um sich davor zu schützen, dass Ihre Gegner überhaupt auf Ihr Terminal zugreifen. Das verschlüsselt Ihren Schlüssel, was es KeyCrypt erschwert, ihn zu entschlüsseln, und verschafft Ihnen etwas Zeit. (HINWEIS:Nachdem Ihre Gegner Ihren Schlüssel mit KeyFetch geholt haben, hat dies keine Auswirkung. Wenn Sie eine Warnung erhalten haben, dass Ihre Gegner Ihren Schlüssel erbeutet haben, kaufen Sie dies nicht.) Sie können auch „KeyLock“ kaufen, was es schwieriger macht Ihren Gegner mit KeyFetch auf Ihren Schlüssel zuzugreifen.

Wenn Ihr Schlüssel bereits kompromittiert wurde, kaufen Sie einen Virenschutz und eine Firewall.

Das Antivirenprogramm entfernt Malware, nachdem sie von Ihrem Gegner ausgeführt wurde. Dies wird einige Zeit in Anspruch nehmen, die durch den Kauf höherer Versionen verringert werden kann. Dieses Programm ist passiv und es ist keine Benutzerinteraktion erforderlich, um die Malware zu entfernen. Auf dem Terminal wird eine Meldung angezeigt, wenn Malware erkannt und entfernt wird.

Die Firewall trennt Ihren Gegner nach einer bestimmten Zeit. Abhängig vom Level Ihrer Firewall und dem IP-Bouncer-Level Ihres Gegners wird es automatisch fremde Verbindungen erkennen und trennen.